Russia: così viene aggirata la censura internet

di Fabio De Sicot, aka jolek78

pubblicato originariamente su Guerre di Rete, progetto nato della collaborazione

tra la newsletter creata dalla giornalista Carola Frediani

e il gruppo cyber-attivista Cyber Saiyan

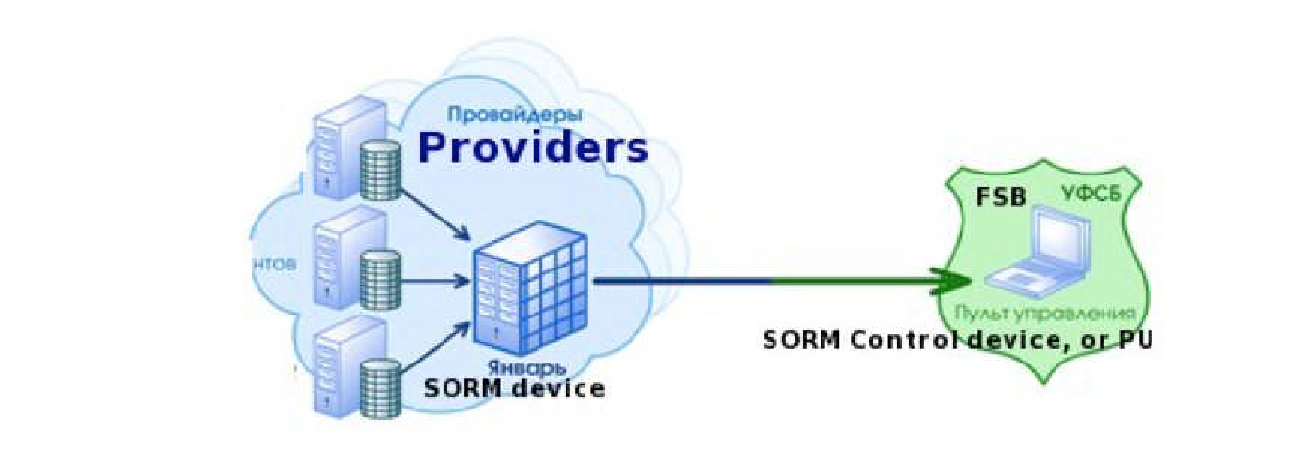

Era il lontano 2009 e sul popolare sito libertarium.ru – piattaforma che, dal 1994, diffondeva le idee libertarie in Russia – appariva un documento piuttosto particolare. Descriveva il funzionamento di una nuova tecnologia chiamata SORM che avrebbe permesso al FSB – il Servizio federale per la sicurezza della Russia, l’erede del KGB per la parte di intelligence interna – di intercettare tutto il traffico dati all’interno del Paese. I primi giornalisti che diffusero la notizia furono Andrei Soldatov e Irina Borogan, fondatori di Agentura, uno dei siti di informazione su questioni di sicurezza nazionale più autorevoli in lingua russa. Secondo documenti ritrovati poi nel 2019 da alcuni ricercatori di sicurezza in un data leak relativo a Nokia, i device SORM (oggi arrivati al terzo upgrade) non soltanto devono risiedere fisicamente presso i service provider, bensì questi ultimi devono occuparsi di installarli, pagarne le spese di acquisto e fornire inoltre le chiavi al governo.

Ma soltanto nel 2012, dopo l’approvazione da parte della Duma della legge numero 139-FZ, fu creata una sorta di blocklist di siti web verso cui impedire l’accesso e un meccanismo con cui implementare il blocco. Non solo. Con l’approvazione della proposta di legge numero 608767-7, nota ai più come “legge dell’internet sovrano”, e la sua entrata in vigore nel novembre 2019, la Russia ha intrapreso la strada di un maggiore controllo e isolamento della sua rete dove, in ultima istanza, sono proprio i suoi cittadini a pagarne le conseguenze.

Esempio di funzionamento della tecnologia SORM – da internet archive https://web.archive.org/web/20091103021800/http://www.libertarium.ru/l_sorm_sormprojo

SORM è un sistema di controllo delle telecomunicazioni istituito dal governo russo nel 1995. L’intento era, nella prima versione (SORM-1), di controllare principalmente il traffico telefonico. Con l’avvento dei nuovi media si è evoluto in un sistema di controllo del traffico internet (SORM-2) e successivamente nella sorveglianza attiva dei social network, comunicazioni email, sistemi di messaggistica (SORM-3) e non solo. Il sistema SORM è composto da un apparato sito, fisicamente, presso gli operatori di rete con lo scopo specifico di analizzare e rallentare, se necessario, il traffico dati. Nei giochi olimpici invernali di Sochi del 2014, l’azienda di telefonia russa Rostelecom, nelle sue reti Wi-Fi approntate per i giochi e a cui avevano accesso atleti e visitatori, aveva installato sistemi capaci di effettuare una scansione attiva del traffico, ovvero una ispezione profonda dei pacchetti (Deep Packet Inspection) che permetteva di analizzare le comunicazioni internet.

Ma gli attivisti pro-libertà di espressione non sono rimasti a guardare. Da un lato, il gruppo proveniente dall’esperienza politica del Partito Pirata russo, Roskomsvoboda, si è occupato di istituire un intero repository online dove fare una sorta di monitoraggio attivo dei siti censurati. Dall’altro, sono venuti in aiuto sistemi come Tor e le VPN.

Tor e lo studio di Ooni

Tor è un software open-source che permette di creare una rete all’interno della Rete, che cifra il traffico e lo fa rimbalzare tra più nodi gestiti da volontari, prima di arrivare a destinazione. In questo modo protegge la privacy di chi lo utilizza, schermando l’indirizzo IP dell’utente, cioè il codice numerico che identifica il suo dispositivo. Inoltre Tor permette anche di creare siti “anonimi” e non localizzabili, che formano l’ossatura di una darknet, una rete non indicizzata dai motori di ricerca, che si visita con software ad hoc (come il Tor browser) e difficile da censurare.

Per queste sue caratteristiche, non sorprende dunque che Tor sia stato usato estensivamente da chi, in Russia, abbia deciso di evadere le maglie della censura magari per fare libera informazione o, più prosaicamente, per accedere a servizi internet inaccessibili in patria. Il governo russo ha provveduto prontamente a bloccare l’accesso verso il sito Torproject.org ma i risultati, evidentemente, non sono stati quelli sperati.

Facendo una ricerca sulle metriche, si può notare come gli utilizzatori di questo sistema siano aumentati repentinamente nel corso degli ultimi anni preferendo l’utilizzo dei nodi chiamati Tor-bridges ai nodi chiamati Tor-relays, quelli usati normalmente dagli utenti Tor. In particolare i nodi bridges, a differenza dei relays, sono più difficili da rintracciare e da filtrare da parte di attori malevoli per via di una tecnologia capace di “nascondere” molti dei loro parametri a occhi indiscreti, e pertanto rappresentano la scelta da preferire in uno scenario di censura. Il trend ha avuto due picchi in salita nell’ultimo periodo: il primo a ridosso della fine del 2021 e il secondo a cavallo dell’inizio della guerra.

Utilizzo dei Tor-bridges in Russia – grafico con dati dal 2018 al 2022 – da Tor-metrics – https://metrics.torproject.org/userstats-bridge-combined.html?start=2018-01-15&end=2022-04-15&country=ru

Di questo il governo russo sembra essersene accorto tanto che, recentemente, alcuni utenti su Reddit e sul forum di Tor si lamentano dei primi ban relativi ai propri Tor-bridges.

Ban di DockerObfs4Bridge nella rete russa – da Tor metrics – https://metrics.torproject.org/rs.html#details/CC56955B4ED3A512FADF4158C7EE46560301F039

Tor è un sistema formato da tre componenti: un server di entrata (entry guard), un server mediano (middle relay) e un server di uscita (exit relay). Quando un utente decide di usare il browser Tor durante la navigazione, immette il suo transito all’interno di un sistema in cui il traffico viene offuscato e di cui diventa difficile il tracciamento. Si tratta di un sistema di routing a cipolla – di qui il nome Tor che sta per “The Onion Router” e si scrive minuscolo – in cui a mano a mano che il traffico rimbalza da un nodo all’altro sono pelati via gli strati di cifratura, per cui nessun nodo ha una visione completa ma solo parziale. Il primo nodo non saprà qual è la destinazione finale e l’ultimo non saprà qual era l’indirizzo iniziale. Proprio per il modo in cui funziona, Tor è anche uno strumento che permette di aggirare la censura, permettendo di accedere a siti bloccati in un determinato Paese.

Ma c’è qualcosa di più. Il team di OONI, acronimo che sta per “Open Observatory of Network Interference”, (in pratica un team di ricercatori che indaga la censura di internet), ha sviluppato un tool di misurazione chiamato OONI-probe. È in sostanza un software open-source che, in maniera dettagliata, è capace di analizzare se, a partire da un esteso database di siti internet, ce ne sia qualcuno che presenti problemi di accessibilità dall’esterno.

Nell’indagine realizzata dai ricercatori Maria Xynou e Arturo Filastò, si fa una analisi dettagliata di quali siano i metodi utilizzati per bloccare, rallentare o censurare le pagine web ritenute “inappropriate” dal governo di Mosca e di quali siano i siti che abbiano ricevuto un maggiore impatto in territorio russo. Si va da sistemi semplici, come il rallentare la connessione verso una particolare destinazione in modo da renderla virtualmente inutilizzabile, fino a sistemi più complessi come la redirezione di indirizzi verso pagine nulle. Il metodo più utilizzato però, sembra essere l’invio di alcuni pacchetti – i contenitori dei dati trasmessi via internet – di tipo RST (reset) forgiati appositamente per resettare e quindi interrompere immediatamente la connessione.

Non sembra però tutto omogeneo ovunque. Da test fatti a differenti ore su differenti network, lo studio ha dimostrato anche come i siti bloccati o inaccessibili non siano sempre gli stessi. Per fare un esempio concreto, il sito 200rf.com sulla maggior parte dei network subisce un rallentamento per via di interferenze man-in-the-middle (un attacco in cui il traffico viene intercettato o alterato), su altri network per via di manipolazione dei DNS (del sistema dei nomi di dominio), su altri ancora attraverso pacchetti RST. Secondo quanto evidenziato dal report, dunque, la censura su internet in Russia sembra più decentralizzata che centralizzata. Il che rende più difficile individuare il ruolo preciso di dipartimenti governativi e gestori di rete nella pratica censoria.

Esempio di funzionamento di ooni-cli – https://github.com/ooni/probe-cli

Ma quanti sono i siti a cui è difficile accedere all’interno della Federazione russa? Molti, forse troppi. I servizi che saltano più all’occhio sono comprensibilmente i social network più popolari in occidente come Facebook – bollato come “estremista” dalla corte distrettuale di Mosca – e Twitter che ha subito rallentamenti (e che a marzo ha lanciato una sua versione onion su Tor). Ma a essere bloccati sono soprattutto molti siti di informazione, come BBC, Voice of America, New Times, Interfax, RadioFreeEurope e Meduza, uno dei più noti siti di informazione indipendente in lingua russa. Nonostante questo però la situazione, per quanto preoccupante, non è ancora disperata.

Test per il sito www.bbc.com in Russia. Nel grafico, il colore verde rappresenta la sua accessibilità, mentre gli altri tre colori – rispettivamente il giallo, il grigio e il rosso – rappresentano i momenti in cui il test segnava anomalie o la sua completa inaccessibilità. Paragonando, ad esempio, i risultati del giorno 3 marzo con quelli del 5, si può vedere come il colore giallo sia predominante rispetto a quello verde, segnale che identifica chiaramente il tentativo di censura da parte del governo russo – https://ooni.org/post/2022-russia-blocks-amid-ru-ua-conflict/#bbc

Una VPN fa sempre primavera

Uno studio realizzato nel marzo 2022 da Top10vpn – una startup londinese che analizza servizi di connettività – mostra come l’utilizzo delle VPN – Virtual Private Network – in Russia sia andato letteralmente alle stelle. I dati infatti mostrano che la domanda sia aumentata in media del 400 per cento fino ad arrivare, intorno al 13-14 febbraio, a picchi che hanno sfiorato il 2,700 per cento. Questo sembra essere in accordo con altri studi realizzati da Surfshark e AtlasVPN. Anche Google Trends sembra essere in accordo: dal 10 fino al 15 febbraio si è avuto effettivamente un incremento delle ricerche a tema.

Statistiche di ricerca riguardanti la keyword “vpn” in Russia – da Google Trends – https://trends.google.com/trends/?geo=GB

Molto interessante è invece lo studio realizzato in patria da Yota – uno dei maggiori operatori di telefonia mobile presenti nel territorio russo – e diffuso dall’agenzia russa Tass: da gennaio fino ad aprile del 2022, l’utilizzo di applicazioni VPN sembra essere aumentato in media di 53,5 volte dall’inizio dell’anno.

Inoltre, dato estremamente interessante, il traffico tramite la app di OpenVPN sembra vincere su quello effettuato tramite Wireguard: 55,9 per cento a 32,08 per cento. Il risultato è impressionante: due applicazioni prendono quasi l’80 per cento del mercato. Cosa significa?

Sia OpenVPN che Wireguard, oltre che essere delle semplici applicazioni sono, effettivamente, dei protocolli VPN. Scaricando l’eseguibile di Wireguard, per esempio, non ci si connette direttamente cliccando un pulsante, bensì abbiamo bisogno di importare un particolare file di configurazione esterno che permette all’app stessa di essere utilizzata per il suo scopo. Questo risultato potrebbe significare una cosa importante: che la maggior parte dei cittadini russi, in presenza di regolamenti estremamente stringenti, incluso il parziale blocco del circuito Swift, abbiano optato per una intelligente soluzione self-hosted installando in casa un proprio serverino VPN. Per il governo russo quindi, il lavoro di censura diventa molto più complicato perché non si tratta di bloccare il traffico sviluppato da qualche decina di aziende, bensì quello generato da migliaia di utenti che, indipendentemente, possono creare e ricreare i propri file di configurazione.

Sebbene il governo russo stesso abbia dichiarato più volte di non voler limitare l’utilizzo delle VPN, la legge 276-FZ sembra essere estremamente chiara: “i creatori di software […] che forniscono accesso a risorse informative a cui l’accesso sia limitato in territorio russo […] sono obbligati a riferirsi alle risorse informative accessibili [dalla legge] dello stato federale”. Di conseguenza, ufficialmente connettersi ad internet attraverso VPN non è attualmente illegale in Russia. Ma le aziende che forniscono sistemi di connessione pseudo-anonima devono, comunque, rispettare i ban istituiti dal dipartimento di comunicazione Roskomnadzor e rimanere in contatto col sistema federale interno chiamato FSIS. Al contrario, quelle che si rifiutano di imporre stringenti filtri di navigazione ricevono un immediato cartellino rosso e, senza troppi complimenti, sono invitate “gentilmente” a migrare verso lidi lontani. Nel momento in cui scriviamo, sono ben quindici i servizi VPN bloccati e la situazione non sembra destinata a migliorare.

Un certificato per molti ma non per tutti

TLS è un protocollo di comunicazione crittografica creato per fornire uno scambio dati sicuro e certificato. A cadenza regolare, i gestori dei siti web devono occuparsi di richiedere una certificazione presso una autorità esterna in modo tale che ogni browser sia capace di verificare la chiave pubblica generata del server. Questo, in sostanza, permette di aggiungere un layer di protezione alla navigazione, muovendosi da semplice protocollo HTTP (insicuro) a HTTPs (HTTP + TLS).

Handshake – da acunetix – https://www.acunetix.com/blog/articles/establishing-tls-ssl-connection-part-5/

Il mese scorso ha fatto molto parlare di sé la notizia della creazione, da parte del governo russo, di un nuovo certificato TLS specifico per i siti web su domini interni alla federazione. Questo da un lato è stato indotto o accelerato dalla necessità di aggirare le sanzioni che impedivano a siti russi di rinnovare i certificati. Dall’altro, si colloca nel progetto che va avanti, più o meno dal 2019, di realizzare una rete internet interna e disconnessa dal sistema globale che dovrebbe, nei desiderata del dipartimento Roskomnadzor, creare qualcosa di simile al “Great Firewall” cinese. I certificati TLS interni, riconosciuti per ora soltanto dal browser Yandex, sarebbero dunque una delle pedine del mosaico. Senza contare che la Russia potrebbe abusare di questo TLS interno per intercettare o alterare il traffico in attacchi man-in-the-middle. Cresce dunque il controllo di Mosca sulla Rete, ma sta crescendo anche l’interesse dei cittadini russi verso metodi e tecnologie per sfuggire alle restrizioni.

C’è una storia poco raccontata. Intorno agli anni ‘60 del secolo scorso, quando ancora l’informatica stava vivendo quella trasformazione epocale che l’avrebbe portata ad essere strumento di tutti e per tutti, l’idea di far parlare I computer fra di loro era soltanto nei sogni dei più visionari. Uno di questi pionieri si chiamava Viktor Mikhailovich Glushkov ed era un matematico russo che, nel 1962, con il progetto OGAS anticipò di qualche anno l’idea che successivamente venne sviluppata con la creazione di ARPANET negli Usa. La sua idea? Realizzare un socialismo informatico dove tutte le risorse e tutti i documenti fossero liberamente disponibili per i membri dell’Unione delle Repubbliche Socialiste Sovietiche. Se il presidente Nikita Khrushchev non avesse tagliato i fondi al progetto, forse oggi internet sarebbe scritto in caratteri cirillici… La storia è raccontata nel libro: “How not to network a nation” di Benjamin Peters.

SUPER!